はじめに

Secure Network AnalyticsとISEを連携させることで、ISEの認証情報をSMC側で確認することができます。また、ISE側で設定したANC PolicyをSMC側から適用することで端末の隔離を実施することができます。

設定手順や機能の概要は以下のガイド及びコミュニティライブをご確認ください。

ここでは実際の隔離時の動作についてスクリーンショット付きで説明します。

https://www.cisco.com/c/dam/global/ja_jp/td/docs/security/stealthwatch/ISE/7_4_2_ISE_Configuration_Guide_DV_1_0.pdf

https://community.cisco.com/t5/-/-/ba-p/4156966

実施手順

本手順ではSNAはバージョン7.4.2,ISEは3.1で動作確認をしています。バージョンによって動作が異なる可能性がございます。

構成図は以下の通りwindows端末をdot1xで認証し、そのデータをSMC側で確認できる状態とします。この状態からSMCからANC Policyを適用し、端末に対して隔離/隔離解除を実行します。

(1)

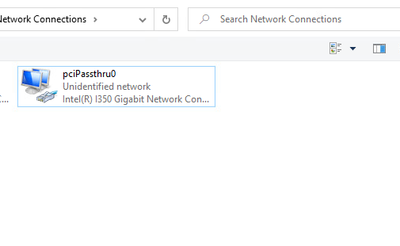

SMC側のホストレポート、ISEのライブログ、windows端末のNIC情報を事前に確認します。

windows端末はemp01というユーザで認証をしています。

(2)

SMC側からANC Policyを適用します。この「Stealthwatch-Quarantine」というPolicyを適用すると隔離用のvlan30に端末が隔離されます。「Authentication Policy」と「Authorization Policy」が変化し、端末が隔離され、端末のNICを確認すると認証が失敗しています。

(3)SMCで「No Policy applied」を選択して隔離解除を実行します。その後、再度端末の認証を走らせると、元の状態に戻ります。

※※注意事項※※

SMCはIPアドレスで各機器を認識しています。そのため、DHCP環境のような別のvlanに隔離した後、端末のIPアドレスが変わるような環境の場合はSMC側で隔離操作実行後、隔離後のステータスを追えなくなるため、SMC側で隔離解除をできないためご留意ください。このような環境の場合はISE側で隔離解除を実行してください。